Объяснение восстановления BitLocker — восстановите доступ СЕЙЧАС!

Что такое экран восстановления BitLocker?

БитЛокер восстановление включает в себя процедуру восстановления доступа к диску, защищенному BitLocker, особенно когда к нему нет нормального доступа.

Объяснение восстановления BitLocker

Объяснение восстановления BitLocker

Программы для Windows, мобильные приложения, игры - ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале - Подписывайтесь:)

Доступные варианты восстановления доступа:

В процессе восстановления доступны различные варианты восстановления доступа к диску.

- В процессе восстановления пользователи могут указать пароль восстановления, чтобы разблокировать зашифрованный диск. Если разрешено политикой организации, пользователи могут иметь возможность распечатать или сохранить пароль восстановления. В таких случаях они могут использовать учетную запись Microsoft для онлайн-входа. Войдя в систему со своей учетной записью Microsoft, пользователи могут ввести 48-значный пароль восстановления, который они ранее распечатали или сохранили на USB-накопителе. Важно отметить, что возможность сохранения пароля восстановления в Интернете с использованием учетной записи Microsoft доступна только при BitLocker используется на ПК, который не является членом домена. Эта функция предоставляет пользователям гибкость в безопасном доступе к своему паролю восстановления, когда это необходимо, обеспечивая более плавный процесс восстановления для ПК, не входящих в домен.

- Компании по восстановлению данных имеют возможность открывать зашифрованные диски, используя свои авторизованные учетные данные. Однако, если зашифрованный диск является диском операционной системы, требуется дополнительный шаг. Агент восстановления данных должен сначала смонтировать диск как диск с данными на другом компьютере, прежде чем его можно будет разблокировать и получить к нему доступ. Этот процесс позволяет компании по восстановлению данных обращаться с зашифрованным диском как с отдельным устройством хранения данных, что позволяет им выполнять необходимые операции восстановления, обеспечивая при этом безопасность данных. Подключив диск к другому компьютеру, агент восстановления данных может работать на диске, не влияя на работу исходной системы, обеспечивая специализированную среду для извлечения данных.

- Доступ к паролю восстановления, хранящемуся в доменных службах Active Directory (AD DS), может получить администратор домена, который может использовать его для разблокировки диска, защищенного BitLocker. Рекомендуется хранить пароли восстановления в доменных службах Active Directory, чтобы ИТ-специалисты имели необходимый доступ к паролям восстановления в случае необходимости. Чтобы включить этот метод восстановления, необходимо настроить Параметры групповой политики BitLocker соответственно. В редакторе локальной групповой политики перейдите в раздел «Конфигурация компьютера» > «Административные шаблоны» > «Компоненты Windows» > «Шифрование диска BitLocker» > «Диски операционной системы». Оттуда вы можете указать параметры восстановления дисков операционной системы, защищенных BitLocker, включая хранение паролей восстановления в AD DS. Включив этот параметр политики и сохраняя пароли восстановления в доменных службах Active Directory, организации могут гарантировать, что у уполномоченного персонала есть средства для извлечения и использования паролей восстановления, когда это необходимо, что упрощает процесс разблокировки дисков, защищенных BitLocker, в случае сценариев восстановления.

Что вызывает восстановление BitLocker?

Ниже приведены некоторые конкретные ситуации, в которых BitLocker переходит в режим восстановления при попытке загрузить диск операционной системы:

Проблемы, связанные с доверенным платформенным модулем

- На устройствах TPM 1.2 изменение порядка загрузки устройств BIOS или встроенного ПО влияет на восстановление BitLocker. С другой стороны, на устройствах с поддержкой TPM 2.0 не запускайте восстановление BitLocker в этой ситуации. TPM 2.0 не рассматривает изменение микропрограммы в порядке загрузочных устройств как проблему безопасности, поскольку загрузчик ОС не скомпрометирован.

- Слишком много раз вводился неверный личный идентификационный номер (PIN), что приводило к активации логики защиты от взлома TPM. Запрещая отправку ПИН-кода до тех пор, пока не пройдет заранее определенное время, логика защиты от взломов относится к программным или аппаратным решениям, которые усложняют и удорожают атаки методом перебора ПИН-кода.

- Доверенный платформенный модуль можно отключить, отключить, деактивировать или очистить.

- Обновление прошивки TPM.

- Сохранение секретности операционной системы TPM. Можно использовать определенные параметры BIOS или UEFI, чтобы запретить операционной системе перечислять доверенный платформенный модуль. Этот параметр может сделать доверенный платформенный модуль невидимым для операционной системы, если он включен. Безопасная загрузка BIOS и UEFI отключается, когда доверенный платформенный модуль скрыт, и доверенный платформенный модуль также не отвечает на операции программного обеспечения.

- Изменение регистров конфигурации платформы (PCR) профиля проверки TPM. В том числе ПЦР[1]например, приведет к тому, что BitLocker будет измерять большинство изменений в настройках BIOS, что приведет к переходу BitLocker в режим восстановления даже при изменении критических параметров BIOS, не связанных с загрузкой.

- Замена материнской платы на новую с новым TPM.

- Не удалось пройти самотестирование TPM.

- Несоблюдение необходимых стандартов Trusted Computing Group для BIOS клиентского компьютера, встроенного ПО UEFI или компонента дополнительного ПЗУ. Например, несоответствующая реализация может хранить ошибочные данные (например, время) в показателях TPM, что приводит к различным показаниям при запуске и принудительному переходу BitLocker в режим восстановления.

- Внесение ненулевого изменения в авторизацию использования корневого ключа хранилища TPM.

Общие вопросы

- Компьютер, использующий шифрование диска BitLocker, планшет или телефон, использующий только шифрование устройства BitLocker, перезагрузится и войдет в режим восстановления BitLocker при обнаружении атаки. Параметр групповой политики «Интерактивный вход: порог блокировки учетной записи компьютера», который можно найти в разделе «Конфигурация компьютера» > «Параметры Windows» > «Параметры безопасности» > «Локальные политики» > «Параметры безопасности», позволяет администраторам включить эту возможность. Чтобы ограничить количество неудачных попыток ввода пароля до того, как устройство перейдет в режим блокировки устройства, они также могут использовать политику MaxFailedPasswordAttempts в Exchange ActiveSync, которую аналогичным образом можно настроить с помощью Microsoft Intune.

- Установка дисковода компакт-дисков или DVD-дисков перед жестким диском в последовательности загрузки BIOS, а затем вставка или извлечение компакт-диска или DVD-диска.

- Использование другой клавиатуры, которая не вводит PIN-код точно или раскладка клавиатуры которой не соответствует раскладке клавиатуры предзагрузочной среды. Эта проблема может препятствовать вводу улучшенных PIN-кодов.

- Вставка диска, защищенного BitLocker, в новый компьютер.

- Потеря флешки с ключом запуска, если включена аутентификация по ключу запуска.

- Изменение параметров тестовой подписи диспетчера загрузки Windows (Bootmgr) или отключение проверки целостности кода.

- Нажатие клавиши F8 или F10 во время загрузки компьютера. (или любая клавиша для входа в БИОС)

- Обновление прошивки на платах расширения или добавление или удаление карт расширения (таких как видео или сетевые карты).

- Использование горячей клавиши BIOS для переключения положения жесткого диска в качестве первого загрузочного устройства в процессе загрузки.

- При использовании USB-ключей вместо TPM отключите поддержку доступа к USB-устройству в предзагрузочной среде из микропрограммы BIOS или UEFI.

- Неиспользование жесткого диска перед загрузкой с сетевого диска.

- Процесс стыковки или отстыковки портативного компьютера. В некоторых случаях состояние подключения портативного компьютера к док-станции является компонентом измерения системы и должно быть согласованным для проверки состояния системы и разблокировки BitLocker (в зависимости от производителя компьютера и BIOS). Когда BitLocker активирован, портативный компьютер должен быть подключен к его док-станции. Когда BitLocker отключен, может применяться то же требование. С другой стороны, когда BitLocker включен, может потребоваться отсоединение портативного компьютера от док-станции, прежде чем его можно будет разблокировать.

- Изменения в таблице разделов NTFS диска, такие как создание, удаление или изменение размера основного раздела.

- Соответствующие показатели загрузки изменяются при обновлении важных компонентов раннего запуска, таких как обновление прошивки BIOS или UEFI.

- Когда включена аутентификация по PIN-коду, забывание PIN-кода.

- Обновление прошивки на дополнительном ПЗУ.

- Добавление или удаление оборудования, например установка в компьютер новой карты, в которую входят некоторые беспроводные карты PCMIA.

- Снятие, вставка или полная разрядка смарт-аккумулятора портативного компьютера.

- Изменения основной загрузочной записи диска.

- Изменения в диспетчере загрузки диска.

В определенных ситуациях, таких как запланированные изменения/обновления аппаратного или микропрограммного обеспечения, можно временно приостановить защиту BitLocker, чтобы предотвратить запуск процесса восстановления. Важно понимать, что приостановка BitLocker не ставит под угрозу шифрование диска, гарантируя, что его безопасность останется неизменной. Как только намеченная задача будет завершена, безопасность BitLocker можно будет быстро возобновить. Преимущество приостановки и возобновления работы BitLocker заключается в том, что ключ шифрования повторно запечатывается без необходимости ввода ключа восстановления.

Активировав функцию сетевой разблокировки BitLocker, можно использовать вторичный фактор проверки подлинности в ситуациях, когда на компьютерах отсутствует локальный пользователь. Этот дополнительный метод проверки подлинности особенно полезен, когда для обслуживания программного обеспечения требуется перезагрузка компьютера и используется двухфакторная проверка подлинности.

Восстановление часто связано с незапланированными или нежелательными событиями. Однако важно отметить, что восстановление также может быть преднамеренным результатом в определенных производственных сценариях, таких как управление контролем доступа. Например, когда настольные или портативные устройства переназначаются другим отделам или сотрудникам компании, BitLocker можно настроить на инициацию восстановления до того, как машина будет передана новому пользователю.

Тестирование восстановления Bitlocker

Перед внедрением комплексного процесса восстановления BitLocker рекомендуется выполнить тесты для оценки функциональности процедуры восстановления как для конечных пользователей, так и для администраторов. Эти тесты помогают убедиться, что пользователи могут эффективно ориентироваться в процессе восстановления в случае возникновения ситуации восстановления. Администраторы могут помочь конечным пользователям беспрепятственно получить пароль восстановления. Чтобы ускорить процесс восстановления во время тестирования, параметр командной строки manage-bde.exe «-forcerecovery“можно использовать. Этот параметр помогает упростить процесс восстановления и позволяет более эффективно оценивать функции восстановления.

Как принудительно восстановить локальный компьютер?

- Нажмите кнопку «Пуск» и введите «cmd» в строке поиска.

- Затем щелкните правой кнопкой мыши «cmd.exe» или «Командная строка» и выберите «Запуск от имени администратора».

- Когда откроется окно командной строки, вы можете ввести следующую команду:

manage-bde.exe -forcerecovery

Как принудительно восстановить удаленный компьютер?

- Нажмите кнопку «Пуск» и введите «cmd» в поле поиска.

- Затем щелкните правой кнопкой мыши «cmd.exe» или «Командная строка» и выберите параметр «Запуск от имени администратора».

- Когда откроется окно командной строки, вы можете продолжить, введя следующую команду:

manage-bde.exe -ComputerName

Подготовка к процессу восстановления

Перед началом процесса восстановления BitLocker крайне важно ознакомиться с последними рекомендациями компании по извлечению конфиденциальных данных. Это включает в себя понимание процедур обработки забытых паролей Windows и сброса PIN-кодов смарт-карт. Соблюдение этих рекомендаций и использование доступных ресурсов, таких как знающие люди и инструменты, может значительно помочь в разработке эффективной модели восстановления BitLocker.

Для организаций, использующих BitLocker Drive Encryption и BitLocker To Go для защиты данных на нескольких компьютерах и съемных дисках под управлением Windows 11, Windows 10, Windows 8 или Windows 7 (включая Windows to Go), Средство администрирования и мониторинга Microsoft BitLocker (MBAM) версии 2.0 Рекомендовано. MBAM, включенный в пакет Microsoft Desktop Optimization Pack (MDOP) для Microsoft Software Assurance, упрощает развертывание и управление реализациями BitLocker. Он позволяет администраторам настраивать и контролировать шифрование для операционных систем и жестких дисков. MBAM предлагает пользователям перед шифрованием фиксированных дисков и надежно хранит ключи восстановления как для фиксированных, так и для съемных дисков, упрощая управление восстановлением. MBAM можно использовать как отдельное решение или интегрировать как часть реализации Microsoft System Center.

В процессе восстановления BitLocker пользователи могут восстановить доступ к защищенным данным, используя пароль восстановления. Важно учитывать как варианты самовосстановления, так и наличие механизмов восстановления пароля для организации.

Когда процесс восстановления определен:

- Ознакомьтесь с тем, как можно восстановить пароль восстановления:

- Самовосстановление

- Восстановление пароля восстановления

- Определите ряд шагов для пост-восстановления, включая анализ причин восстановления и сброс пароля восстановления:

- Анализ после восстановления

Самовосстановление

В определенных ситуациях у отдельных лиц может быть печатная копия или флэш-накопитель USB с паролем восстановления, что позволяет им выполнять самостоятельное восстановление. Для организации важно установить политику самовосстановления с изложением соответствующих процедур. Если самовосстановление включает использование пароля или ключа восстановления, хранящихся на флэш-накопителе USB, пользователей следует предостеречь от хранения флэш-накопителя USB в непосредственной близости от компьютера, особенно во время путешествий. Например, если ПК и элементы для восстановления хранятся вместе в сумке, неавторизованный пользователь может легко получить доступ к ПК и информации для восстановления.

Еще одна политика, которую следует учитывать, требует, чтобы пользователи обращались в службу поддержки до или после выполнения самостоятельного восстановления, чтобы проверить основную проблему и обеспечить надлежащее документирование процесса восстановления. Этот дополнительный шаг может помочь убедиться, что восстановление выполнено правильно и что любые потенциальные основные проблемы устранены.

Восстановление пароля восстановления

Пользователи должны иметь возможность получить пароль восстановления из онлайн-источника, если он еще не задокументирован или не сохранен на флэш-накопителе USB. Если ПК является частью домена, пароль восстановления может храниться в AD DS (доменных службах Active Directory). Однако важно отметить, что пароль восстановления не резервируется автоматически в AD DS. Перед установкой BitLocker на ПК необходимо настроить соответствующие параметры групповой политики, чтобы включить резервное копирование пароля восстановления в AD DS.

Чтобы получить доступ к параметрам групповой политики BitLocker, перейдите в раздел «Конфигурация компьютера» > «Административные шаблоны» > «Компоненты Windows» > «Шифрование диска BitLocker» либо в редакторе локальной групповой политики, либо в консоли управления групповыми политиками (GPMC). Эти параметры определяют процедуры восстановления, которые можно использовать для восстановления доступа к диску, защищенному с помощью BitLocker, в случае сбоя или невозможности использования метода проверки подлинности. Настроив эти параметры, администраторы могут убедиться, что параметры восстановления доступны и должным образом задокументированы для каждого диска, защищенного BitLocker.

- Выберите способ восстановления дисков операционной системы, защищенных с помощью BitLocker.

- Выберите способ восстановления несъемных дисков, защищенных с помощью BitLocker.

- Выберите способ восстановления съемных дисков, защищенных BitLocker.

Чтобы определить сведения о восстановлении BitLocker, которые должны храниться в доменных службах Active Directory, выберите параметр «Сохранить сведения о восстановлении BitLocker в доменных службах Active Directory» в рамках применимых политик. Если цель состоит в том, чтобы запретить пользователям активировать BitLocker до тех пор, пока информация для восстановления диска не будет успешно скопирована в AD DS и компьютер не будет подключен к домену, установите флажок «Не включать BitLocker, пока информация для восстановления не будет сохранена в AD DS. ”

Средство просмотра паролей восстановления BitLocker для пользователей и компьютеров Active Directory позволяет администраторам домена извлекать пароли восстановления BitLocker для определенных объектов-компьютеров в Active Directory.

Предоставленный список можно использовать в качестве основы для создания процедуры восстановления утерянных паролей. В этом конкретном примере используется средство просмотра паролей восстановления BitLocker для пользователей и компьютеров Active Directory.

- Обратите внимание на имя компьютера пользователя.

- Установить личность пользователя

- Найдите в AD DS пароль восстановления.

- Сбор данных для определения причины восстановления

- Отправьте пароль восстановления пользователю.

Обратите внимание на имя компьютера пользователя

Чтобы найти пароль восстановления в доменных службах Active Directory, выполните следующие действия.

- Найдите компьютер пользователя в Active Directory по его имени.

- Если пользователь не уверен в имени компьютера, в пользовательском интерфейсе ввода пароля шифрования диска BitLocker попросите его прочитать первое слово метки диска. Как правило, когда BitLocker был включен, это слово использовалось в качестве имени компьютера и, вероятно, не изменилось и сегодня.

Установить личность пользователя

Крайне важно проверить подлинность лица, запрашивающего пароль восстановления, и убедиться, что компьютер, связанный с данным именем, принадлежит ему.

Для обеспечения безопасности и предотвращения несанкционированного доступа важно выполнить следующие проверки:

- Проверьте личность человека, запрашивающего пароль восстановления, чтобы подтвердить, что он является законным пользователем компьютера.

- Подтвердите право собственности на компьютер, предоставленный пользователем, убедившись, что он принадлежит ему, а не кому-то другому.

Эти меры необходимы для защиты конфиденциальных данных и обеспечения того, чтобы пароли восстановления предоставлялись только авторизованным пользователям.

Установить личность пользователя

Найдите в доменных службах Active Directory объект-компьютер с таким же именем. Поскольку имена объектов-компьютеров включены в глобальный каталог AD DS, даже в многодоменном лесу элемент должен быть найден.

Различные пароли восстановления

Когда несколько паролей восстановления хранятся в объекте компьютера в доменных службах Active Directory, информационный объект восстановления BitLocker включает дату создания каждого пароля.

Чтобы обеспечить правильный пароль и предотвратить ввод пользователем неправильного пароля, рекомендуется попросить его прочитать восьмизначный идентификатор пароля, отображаемый в консоли восстановления.

Выполняя запрос с использованием этого идентификатора пароля, можно получить соответствующий пароль восстановления, связанный с зашифрованным томом. Идентификатор пароля служит уникальным идентификатором, который связан с каждым паролем восстановления, хранящимся в доменных службах Active Directory.

Сбор данных для определения причины восстановления

Прежде чем предоставить пользователю пароль восстановления, важно собрать информацию, которая поможет определить причину необходимости восстановления. Эти данные будут полезны во время расследования после восстановления для анализа основной причины.

Собирая соответствующую информацию заранее, становится возможным изучить основные факторы, способствующие необходимости восстановления. Такой упреждающий подход позволяет провести тщательное расследование и помогает предотвратить подобные инциденты в будущем.

Отправить пароль восстановления пользователю

Из-за длины пароля восстановления, состоящего из 48 цифр, пользователю может потребоваться записать или ввести его на другом компьютере. Это связано с тем, что такой длинный пароль сложно запомнить или точно ввести.

При использовании MBAM (Microsoft BitLocker Administration and Monitoring) или Configuration Manager BitLocker Management пароль восстановления будет создан после его извлечения из соответствующей базы данных (MBAM или Configuration Manager). Этот подход реализован для снижения рисков безопасности, связанных с использованием неуправляемого пароля.

Создание пароля восстановления из управляемой базы данных повышает безопасность процесса шифрования BitLocker, обеспечивая лучшую защиту зашифрованных данных.

Анализ после восстановления

Когда том разблокирован с помощью пароля восстановления, выполняются два важных действия. Во-первых, событие регистрируется в журнале событий для записи этого действия. Во-вторых, измерения проверки платформы в модуле Trusted Platform Module (TPM) сбрасываются до текущей конфигурации.

Разблокировка тома с помощью пароля восстановления делает ключ шифрования доступным для динамического шифрования данных, записываемых на том, и расшифровки данных, считываемых с него. Независимо от метода, используемого для предоставления доступа, BitLocker работает одинаково после разблокировки тома.

Если администратор заметит, что компьютер постоянно требует разблокировки пароля восстановления, он может провести анализ после восстановления. Этот анализ направлен на выявление основной причины повторных требований восстановления. Кроме того, администратор может обновить проверку платформы BitLocker, чтобы пользователю не приходилось вводить пароль восстановления при каждой загрузке компьютера. Для получения дополнительной информации см.:

- Определите основные причины восстановления.

- Исправить корневую проблему

Определите основные причины восстановления

В случае, если пользователю требуется восстановление диска, очень важно быстро определить основную причину. Проведение тщательного анализа состояния компьютера и расследование возможных манипуляций может выявить угрозы, представляющие значительный риск для безопасности компании.

Для организации должны быть изучены и рассмотрены следующие вопросы:

- Определите, нужно ли конечному пользователю принести компьютер с восстановленным диском на место для дальнейшего изучения, поскольку в некоторых случаях удаленного расследования может быть недостаточно.

- Определите активный режим защиты BitLocker — TPM, TPM + PIN, TPM + ключ запуска или только ключ запуска — и определите текущий профиль PCR, используемый ПК.

- Определите, было ли восстановление вызвано потерей ключа запуска или забытым PIN-кодом. Если отсутствующий токен существует, выясните его возможное местоположение.

- Выясните, вызвало ли обновление загрузочного файла восстановление, особенно если был активен режим TPM.

- Определите, было ли это результатом вредоносного программного обеспечения или запланированной человеческой деятельности, такой как обновление BIOS.

- Определите время последнего успешного запуска компьютера и проанализируйте любые изменения, которые могли произойти с тех пор.

- Оцените, мог ли пользователь использовать потенциально опасное программное обеспечение или оставлять машину без присмотра с момента предыдущего успешного запуска.

Очень важно ответить на эти вопросы, чтобы понять основную причину восстановления диска и принять соответствующие меры для снижения рисков и предотвращения будущих инцидентов.

Вы можете проверить текущие параметры и режим защиты с помощью инструмента командной строки BitLocker, чтобы помочь с этими запросами:

управлять-bde.exe-статус

Найдите в журнале событий события, которые могут помочь объяснить, почему было запущено восстановление (например, было ли обновление загрузочного файла). Обе эти функции могут выполняться удаленно.

Исправить корневую проблему

После определения основной причины восстановления необходимо сбросить защиту BitLocker, чтобы предотвратить дальнейшие запросы восстановления во время запуска.

Особенности этого процесса сброса могут различаться в зависимости от основной причины восстановления. Если основная причина не может быть определена или если есть подозрение на заражение компьютера вредоносным программным обеспечением или руткитом, служба поддержки должна следовать передовым политикам в отношении вирусов, чтобы отреагировать надлежащим образом.

Сбросив защиту BitLocker, можно вернуть систему в безопасное состояние, что снижает риск повторяющихся инцидентов восстановления. Внедрение правильных антивирусных политик гарантирует, что любые потенциальные угрозы будут эффективно устранены, и поможет защитить целостность машины и общую безопасность организации.

- Неизвестный PIN-код

- Потерян ключ запуска

- Изменения в загрузочных файлах

Неизвестный PIN-код

Чтобы BitLocker не запускал восстановление каждый раз при перезапуске компьютера, если пользователь забыл PIN-код, необходимо сбросить PIN-код при входе в систему на компьютере.

Чтобы предотвратить дальнейшее восстановление из-за неизвестного PIN-кода

- Используйте пароль восстановления, чтобы разблокировать машину.

- Установите PIN-код обратно:

а. Удерживая выбор диска, выберите «Изменить PIN-код».

б. Сбросить утерянный PIN-код можно через диалоговое окно BitLocker Drive Encryption. Учетные данные администратора должны быть указаны сейчас, если учетная запись, используемая для входа, не является учетной записью администратора.

в. Дайте и подтвердите новый PIN-код, который будет использоваться в диалоговом окне сброса PIN-кода, прежде чем нажать «Готово». - Вы можете использовать новый PIN-код, чтобы разблокировать диск в следующий раз.

Потерян ключ запуска

USB-накопитель необходимо открыть с помощью ключа восстановления, если USB-накопитель, содержащий ключ запуска, был утерян. Затем можно создать новый стартап.

Во избежание дальнейшего восстановления в результате потери стартового ключа

- Войдите на ПК с потерянным ключом запуска в качестве администратора.

- Активируйте Управление BitLocker.

- Выберите «Сохранить» после вставки чистого USB-устройства, на которое будет скопирован ключ, и выбора «Дублировать ключ запуска».

Изменения в загрузочных файлах

Если есть изменения в прошивке, это может привести к ошибке. В качестве наилучшей практики рекомендуется отключать BitLocker перед внесением каких-либо изменений в прошивку. После завершения обновления прошивки необходимо повторно активировать защиту BitLocker.

Приостановка BitLocker предотвращает переход компьютера в режим восстановления. Если модификации микропрограммы были внесены при включенной защите BitLocker, для разблокировки диска можно использовать пароль восстановления. Однако важно отметить, что профиль проверки платформы будет изменен, чтобы предотвратить будущие запросы на восстановление.

Обобщить:

- Отключите BitLocker перед внесением изменений во встроенное ПО, чтобы предотвратить ошибки.

- После обновления микропрограммы повторно активируйте защиту BitLocker.

- Приостановка BitLocker во время изменения микропрограммы предотвращает режим восстановления.

- Если изменения были внесены при включенном BitLocker, используйте пароль восстановления, чтобы разблокировать диск.

- Профиль проверки платформы будет скорректирован, чтобы предотвратить будущие запросы на восстановление.

Выполнение этих шагов обеспечивает более плавный процесс обновления микропрограммы, сохраняя при этом безопасность и целостность защиты BitLocker.

Windows RE и шифрование устройства BitLocker

Если среда восстановления Windows (Windows RE) была изменена, например отключен TPM, диски, защищенные BitLocker, останутся заблокированными до тех пор, пока не будет предоставлен ключ восстановления BitLocker. В тех случаях, когда восстановление при загрузке не может запускаться автоматически с ПК, а Windows RE необходимо запускать вручную с ремонтного диска, ключ восстановления BitLocker становится необходимым для разблокировки дисков, защищенных BitLocker.

Во время сброса «Удалить все», инициированного из Windows RE в системе с использованием TPM + PIN-кода или пароля для защиты диска ОС, также будет запрошен ключ восстановления BitLocker. Если восстановление BitLocker инициировано на устройстве без клавиатуры с защитой только TPM, Windows RE, а не диспетчер загрузки, запросит ключ восстановления BitLocker. После ввода ключа восстановления можно получить доступ к средствам устранения неполадок Windows RE или запустить Windows в обычном режиме.

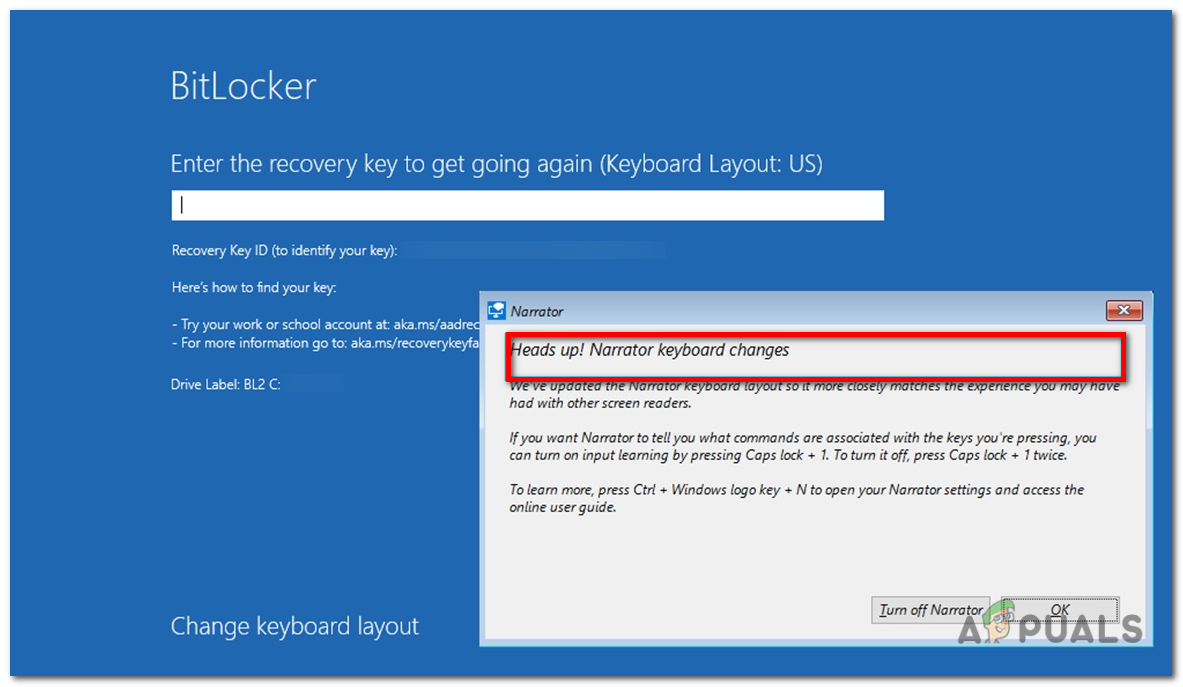

Экран восстановления BitLocker, отображаемый в Windows RE, включает специальные возможности, такие как диктор и экранную клавиатуру, помогающие вводить ключ восстановления BitLocker. Однако эти инструменты могут быть недоступны, если диспетчер загрузки Windows запрашивает ключ восстановления BitLocker.

Чтобы включить экранный диктор во время восстановления BitLocker в Windows RE, нажмите Windows + CTRL + Enter. Чтобы открыть экранную клавиатуру, коснитесь элемента управления вводом текста.

Эти функции предназначены для предоставления помощи и специальных возможностей во время процесса восстановления BitLocker в среде восстановления Windows.

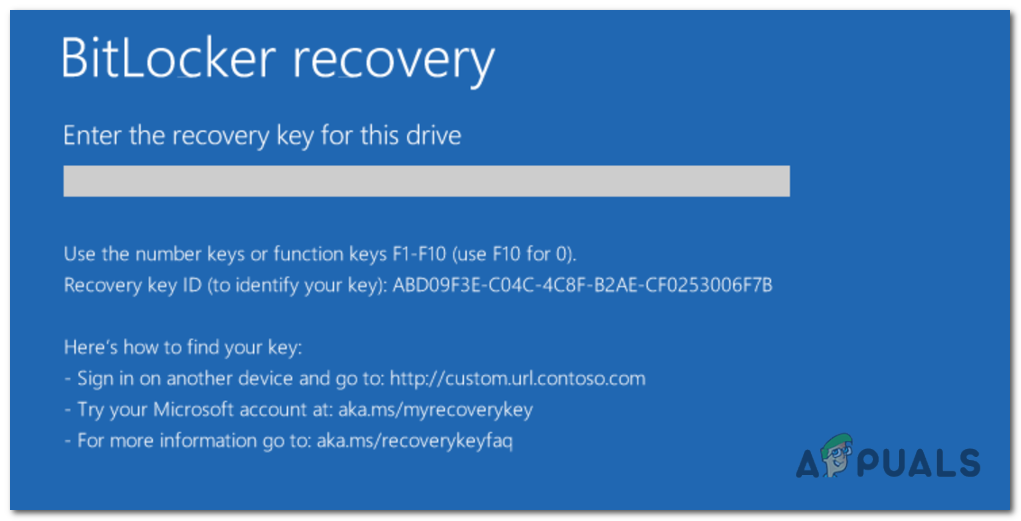

Экран восстановления BitLocker

Во время процесса восстановления BitLocker Windows отображает пользователю персонализированное сообщение о восстановлении. Это сообщение предназначено для предоставления полезной информации и предлагает подсказки, чтобы найти место, где можно найти ключ восстановления. Эти усовершенствования специально разработаны, чтобы помочь пользователям успешно ориентироваться в процессе восстановления BitLocker и восстанавливать доступ к своим зашифрованным данным.

Индивидуальное сообщение о восстановлении

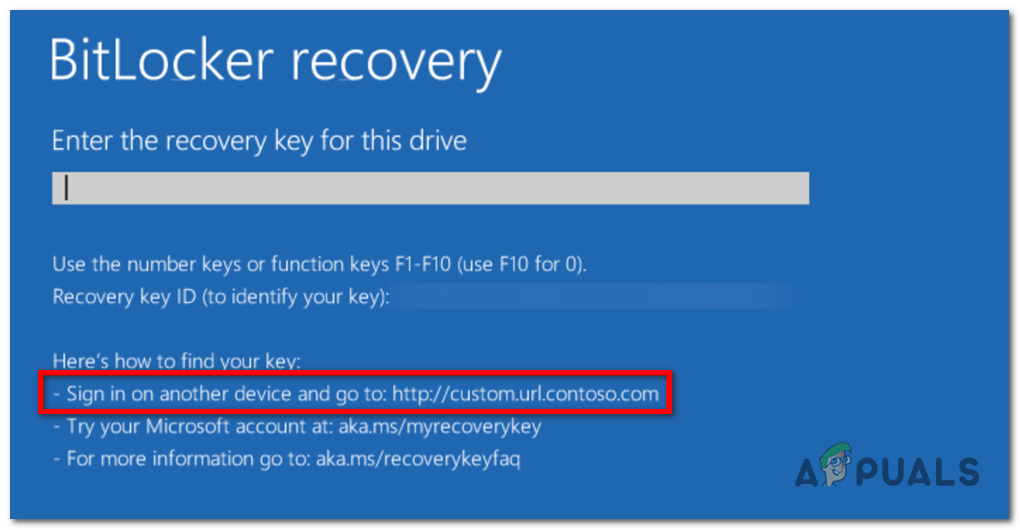

Начиная с Windows 10 версии 1511, параметры групповой политики BitLocker предлагают пользователям возможность настроить персонализированное сообщение о восстановлении и URL-адрес на экране восстановления BitLocker. Эта функция позволяет включать конкретные сведения, такие как адрес портала самообслуживания BitLocker, внутренний веб-сайт ИТ или номер горячей линии поддержки.

Чтобы настроить эту политику, вы можете использовать объекты групповой политики (GPO), выбрав «Конфигурация компьютера» > «Административные шаблоны» > «Компоненты Windows» > «Шифрование диска BitLocker» > «Диски операционной системы» > «Настроить предзагрузочное сообщение о восстановлении и URL-адрес».

Кроме того, эту функцию также можно настроить с помощью управления мобильными устройствами (MDM), включая Intune, с помощью поставщика службы настройки BitLocker (CSP).

Эти параметры предоставляют администраторам возможность настраивать сообщение о восстановлении и предоставлять соответствующую информацию или ресурсы пользователям во время процесса восстановления BitLocker.

Пример настроенного экрана восстановления:

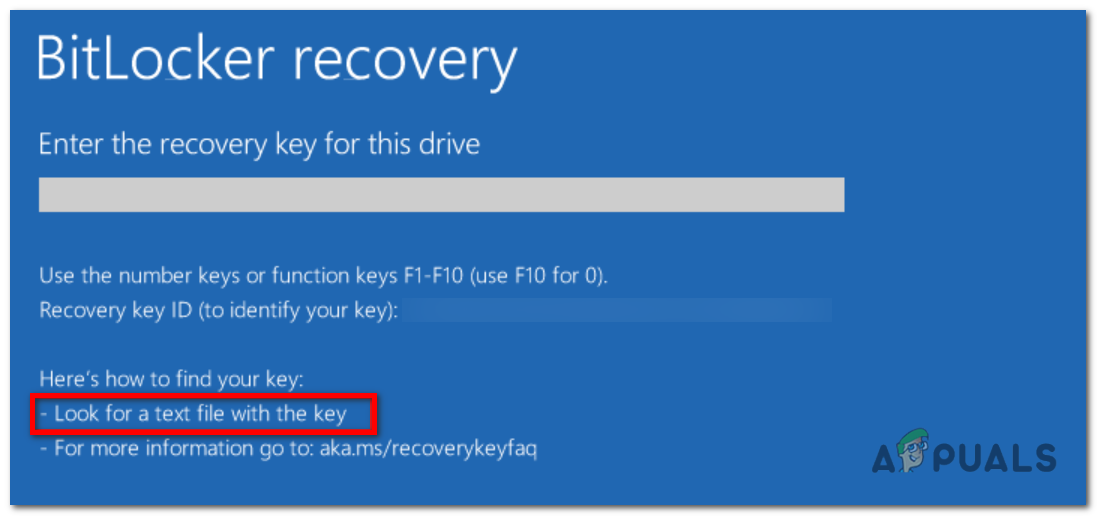

Советы по ключам восстановления BitLocker

Начиная с Windows 10 версии 1903, в метаданные BitLocker были внесены заметные улучшения. Эти улучшения включают в себя включение дополнительной информации, относящейся к резервной копии ключа восстановления BitLocker, такой как время и место резервной копии.

Важно отметить, что эта конкретная информация недоступна через пользовательский интерфейс (UI) или любой общедоступный интерфейс прикладного программирования (API). Вместо этого он используется исключительно на экране восстановления BitLocker для предоставления подсказок, которые помогают пользователям найти ключ восстановления для определенного тома.

На экране восстановления отображаются эти подсказки, указывающие конкретное место, где был сохранен ключ восстановления. Эти подсказки видны как на современном (синий), так и на устаревшем (черный) экранах восстановления, и они применимы как к экрану восстановления диспетчера загрузки, так и к экрану разблокировки среды восстановления Windows (WinRE).

Представляя эти подсказки, экран восстановления BitLocker помогает пользователям определить потенциальное место, где они могут найти ключ восстановления, тем самым облегчая процесс восстановления.

В процессе восстановления определенные правила определяют порядок отображения подсказок, помогающих пользователям найти ключ восстановления. Эти правила таковы:

- Если пользовательское сообщение о восстановлении было настроено с помощью объектов групповой политики (GPO) или управления мобильными устройствами (MDM), оно всегда отображается для пользователя.

- Общая подсказка всегда отображается как часть последовательности подсказок.

- Если на томе существует несколько ключей восстановления, приоритет в последовательности подсказок имеет ключ восстановления, созданный последним, резервная копия которого была успешно скопирована.

- Ключи восстановления, для которых было успешно выполнено резервное копирование, имеют приоритет над ключами, для которых никогда не выполнялось резервное копирование.

- Подсказки резервного копирования для удаленных расположений имеют приоритет в следующем порядке: учетная запись Microsoft, Azure AD и Active Directory.

- Если ключ восстановления был распечатан и сохранен в файле, отображается комбинированная подсказка, указывающая, что пользователю следует искать распечатку или текстовый файл, содержащий ключ.

- Если для одного и того же ключа восстановления было выполнено несколько резервных копий одного типа (удаленных и локальных), информация о резервной копии с самой последней датой резервного копирования имеет приоритет в последовательности подсказок.

- Нет специального указания для ключей восстановления, сохраненных в локальной Active Directory. В таких случаях отображается либо настраиваемое сообщение (если настроено), либо общее сообщение «Обратитесь в службу поддержки вашей организации».

- Если на диске есть два ключа восстановления, но только один из них был успешно зарезервирован, система предложит пользователю предоставить резервную копию ключа, даже если другой ключ новее.

Эти правила гарантируют, что в процессе восстановления пользователю будут представлены наиболее важные подсказки, что повышает вероятность успешного нахождения требуемого ключа восстановления.

Программы для Windows, мобильные приложения, игры - ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале - Подписывайтесь:)