Как защитить себя от атак нулевого дня

Как защитить себя от атак нулевого дня

Как защитить себя от атак нулевого дня

Когда дело доходит до различных типов кибератак, эксплойты нулевого дня являются худшими. Я в ужасе от них, и хакеры любят их. При полной эксплуатации отдача от уязвимости нулевого дня неизмерима.

Программы для Windows, мобильные приложения, игры - ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале - Подписывайтесь:)

И все, что вам нужно сделать, это проверить стоимость эксплойта нулевого дня на черном рынке, чтобы понять его ценность. В одном случае, который был обнаружен исследователями из охранной фирмы Trustwave, российский хакер требовал $ 90 000 для местного повышение привилегий (LPE) уязвимость в Windows.

Эксплойт работал на всех версиях Windows и позволял злоумышленнику получить удаленный доступ к системе жертвы и получить доступ к ресурсам, которые в противном случае были бы им недоступны.

Помимо черного рынка, существуют также законные компании по приобретению эксплойтов, которые заплатят целое состояние за уязвимость нулевого дня.

Одним из наиболее популярных из них является Zerodium, который может платить от 10 000 до 2 500 000 долларов в зависимости от популярности и уровня безопасности уязвимой системы.

Это атака на системы, использующая уязвимости, которые неизвестны разработчику системы и поставщику системы.

И это то, что делает атаки нулевого дня настолько разрушительными. Со времени обнаружения уязвимости до момента создания исправления у хакеров есть достаточно времени, чтобы нанести ущерб системам.

Кроме того, поскольку уязвимость ранее неизвестна, традиционные антивирусные программы будут неэффективными, поскольку они не признают атаку угрозой. Они полагаются на сигнатуры вредоносных программ, которые уже находятся в их базе данных, чтобы блокировать атаки.

Таким образом, единственное время, когда традиционное антивирусное программное обеспечение может защитить вас от атак нулевого дня, – это после того, как хакер разработал вредоносное ПО нулевого дня и провел первоначальную атаку.

Но к тому времени это уже не будет угрозой нулевого дня, верно?

Итак, что я рекомендую вместо этого? Существует ряд шагов, которые вы можете предпринять, чтобы защитить себя от угроз нулевого дня, и мы обсудим все из них в этом посте.

Все начинается с перехода на антивирус следующего поколения, который не использует традиционные методы для остановки атак.

Атака Stuxnet – величайший эксплойт нулевого дня

Атака Stuxnet – величайший эксплойт нулевого дня

Пока мы говорим об эксплойтах нулевого дня, как я расскажу вам о величайшей и наиболее блестяще выполненной атаке нулевого дня. Атака Stuxnet.

Он был нацелен на урановый завод в Иране и был создан, чтобы саботировать план Ирана по созданию ядерного оружия. Считается, что червь, использованный при атаке, был совместным усилием правительств США и Израиля и использовал четыре уязвимости нулевого дня в операционной системе Microsoft Windows.

Удивительная особенность атаки Stuxnet заключается в том, что она вышла за пределы цифровой сферы и сумела нанести ущерб физическому миру. По сообщениям, это привело к уничтожению около одной пятой иранских ядерных центрифуг.

Кроме того, червь был намеренным по своему назначению в том, что он практически не повредил компьютерам, которые не были напрямую подключены к центрифугам.

Это становится более интересным. Атомные станции были с воздушным зазором, что означало, что они не были напрямую подключены к Интернету. Итак, злоумышленники направили свои действия на пять иранских организаций, которые были непосредственно связаны с ядерным проектом, и рассчитывали на то, что они распространят червя через зараженные флеш-накопители.

Обнаружены два варианта червя Stuxnet. Первый использовался в 2007 году и оставался незамеченным до тех пор, пока второй с существенными улучшениями не был запущен в 2010 году.

Червь Stuxnet был наконец обнаружен, но только потому, что он случайно расширил область своих атак за пределы АЭС в Натанзе.

Атака Stuxnet – пример того, как уязвимости нулевого дня можно использовать нетрадиционно. Это также подчеркивает влияние этих типов атак на корпорации. К ним относятся потеря производительности, простои системы и потеря доверия к организации.

Более традиционные способы использования уязвимостей нулевого дня включают в себя:

- Украсть конфиденциальные данные

- Загружать вредоносное ПО в системы

- Для получения несанкционированного доступа в системы

- Шлюз для других вредоносных программ

Эта уязвимость нулевого дня был найден в Google Chrome, и это позволило хакерам получить несанкционированный доступ к уязвимой системе.

Первый случай использования уязвимости был обнаружен на корейском новостном сайте решениями безопасности Kaspersky.

Хакеры внедрили сайт с вредоносным кодом, который отвечал за определение того, используют ли читатели, посещающие сайт, целевую версию Google Chrome.

WhatsApp эксплойт нулевого дня

Хакеры смогли использовать уязвимость в Whatsapp это позволило им внедрить шпионское ПО в телефон жертвы.

Предполагается, что атака была совершена израильской компанией по надзору под названием NSO Group, и она затронула до 1400 человек.

В феврале 2019 года Бен Хоукс, инженер по безопасности в Google, через свой Твиттер обнародовал около двух уязвимости iOS что хакеры эксплуатировали.

Все они были рассмотрены в следующей версии операционной системы вместе с другой уязвимость это позволило пользователям шпионить за другими пользователями, просто инициировав групповой вызов FaceTime.

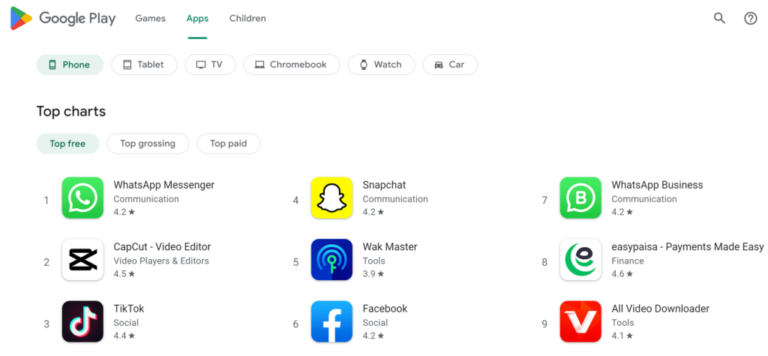

В конце 2019 года нулевая команда проекта Google обнаружила использовать в Android Это позволило злоумышленникам получить полный доступ к различным типам телефонов, включая Pixel, Samsung, Xiaomi и Huawei.

Эти атаки также были связаны с израильской фирмой NSO, но компания это отрицала.

Угрозы нулевого дня в центрах умного дома

Два этических работника выиграли общий приз в размере 60 000 долларов на конкурсе хакеров Pwn20wn, проводимом ежегодно после того, как они успешно использовали нулевой день уязвимость в Amazon Echo,

Они воспользовались эксплойтом, подключив устройство Echo к вредоносной сети WiFi. В чужих руках этот эксплойт может быть использован, чтобы шпионить за вами или неосознанно взять под контроль ваши устройства умного дома.

Посмотрите, как я намеренно привел примеры атак нулевого дня, нацеленных на различные типы систем? То есть доказать вам, что никто не в безопасности.

Угроза стала еще более неизбежной в связи с ростом популярности устройств IoT, в которых нет простого способа установки исправлений. Разработчики больше внимания уделяют функциональности, а не безопасности.

1. Используйте антивирусные решения следующего поколения (NGAV)

В отличие от традиционных решений, программы NGAV не используют существующие базы данных для обнаружения вредоносных программ. Скорее, они анализируют поведение программы, чтобы определить, означает ли это причинить вред компьютеру.

Чтобы упростить вам задачу, я порекомендую использовать три лучших решения NGAV.

Лучшие антивирусные программы для защиты от атак нулевого дня

Bitdefender

Bitdefender Antivirus

Bitdefender Antivirus

Я люблю Bitdefender по ряду причин. Во-первых, это одно из немногих решений безопасности, которое было проверено AV-Test, организацией, которая тестирует и оценивает решения безопасности. Множество решений утверждают, что используют передовые методы обнаружения без подписи, но это всего лишь маркетинговый ход.

С другой стороны, было доказано, что Bitdefender блокирует 99% всех атак нулевого дня и зарегистрировал наименьшее количество ложных срабатываний в нескольких тестах.

Это антивирусное решение также поставляется с функцией защиты от эксплойтов, которая ориентирована в первую очередь на потенциально уязвимые приложения и будет активно анализировать любые процессы, воздействующие на приложение. Если обнаружена какая-либо подозрительная активность, вы можете настроить антивирус на автоматическую блокировку или выбрать уведомление, чтобы выбрать правильное действие.

Этот антивирус доступен в различных пакетах в зависимости от того, используете ли вы его дома или на работе.

Kaspersky

Антивирус Касперского

Антивирус Касперского

Технология Kaspersky, основанная на поведенческой защите, является одной из лучших в отрасли. Поэтому вы можете доверять ему, чтобы защитить вас от атак без файлов, которые сейчас предпочитают хакеры, вымогатели и эксплойты нулевого дня.

Следует отметить, что антивирус поставляется с функцией предотвращения эксплойтов, которая специально предназначена для наиболее целевых программ и технологий. Это добавляет дополнительный уровень защиты над ними и, таким образом, защищает их от неизвестных и известных угроз, не влияя на производительность.

Антивирусное программное обеспечение также поставляется с механизмом исправления, который работает вместе с функцией защиты памяти, чтобы гарантировать, что ваши пользовательские данные не будут скомпрометированы во время и после атаки.

В зависимости от размера защищаемой инфраструктуры вы можете выбирать из нескольких пакетов Kaspersky.

Нортон

Нортон Антивирус

Нортон Антивирус

Norton – это полный пакет безопасности, который эффективно поможет вам противостоять любым формам кибератак.

Антивирус использует существующую базу данных вредоносных программ и анализа поведения, чтобы защитить вас от известных и неизвестных атак.

Особенно полезно, что Norton поставляется с функцией проактивной защиты от эксплойтов (PEP), которая добавляет дополнительный уровень защиты для наиболее уязвимых приложений и систем.

Это еще более усиливается с помощью инструмента «Ластик», который сканирует ваш компьютер и удаляет все опасные приложения и вредоносные программы, которые могли заразить ваш компьютер.

Еще один впечатляющий аспект Norton заключается в том, что он создает виртуальную среду, в которой он может тестировать действия различных файлов. Затем он использует машинное обучение, чтобы определить, является ли файл вредоносным или исправным.

Антивирус Norton доступен в четырех планах, и каждый из них предлагает свой набор функций.

2. Защитник Windows Exploit Guard

Обычно я не рекомендую программы Windows по умолчанию, но добавление Exploit Guard в центр безопасности Защитника Windows ослабило мою решимость.

Защита от эксплойтов разделена на четыре основных компонента, которые помогают защитить от различных типов атак. Первый – это уменьшение поверхности атаки, которое помогает блокировать атаки, основанные на офисных файлах, сценариях и электронной почте.

Он также поставляется с функцией защиты сети, которая анализирует все исходящие соединения и прервет любое соединение, назначение которого выглядит подозрительным. Это можно сделать, проанализировав имя хоста и IP-адрес назначения.

С другой стороны, эта функция будет работать, только если вы используете Microsoft Edge для просмотра.

Другой компонент – это доступ к контролируемым папкам, который предотвращает доступ и изменение вредоносными процессами защищенных папок.

И наконец, Exploit guard предлагает средства защиты от эксплойтов, которые работают совместно с антивирусом Защитника Windows и сторонним антивирусом, чтобы уменьшить влияние потенциальных эксплойтов на приложения и системы.

Эти четыре компонента способствовали преобразованию Защитника Windows из традиционного антивируса в решение безопасности следующего поколения, которое анализирует поведение процесса, чтобы определить, является ли он вредоносным или нет.

Следует признать, что Защитник Windows не может заменить первоклассные решения для обеспечения безопасности сторонних производителей. Но это хорошая альтернатива, если у вас есть фиксированный бюджет.

Если патч уже выпущен, это означает, что угроза больше не является нулевым днем, поскольку разработчики знают о ее существовании.

Однако это также означает, что уязвимость теперь доступна для общественности, и любой, кто обладает необходимыми навыками, может ее использовать.

Чтобы гарантировать, что эксплойт не может быть использован против вас, вы должны применить патч сразу же после его выпуска.

Я даже рекомендую настроить систему на активное сканирование на наличие исправлений и автоматическое их применение, если оно найдено. Это устранит любую задержку между временем выпуска исправления и временем его установки.

Программы для Windows, мобильные приложения, игры - ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале - Подписывайтесь:)